Configurer Azure Active Directory pour une application native

Lorsque itrezzo Unified Contact Manager s’exécute en tant qu’application on-premise, il peut être configuré pour accéder à Azure Active Directory à l’aide de Graph API. Cet article présente les différentes étapes pour configurer une application native Azure AD (Azure AD Native Application) afin qu’elle puisse s’authentifier et accéder à la GAL (Liste d’adresses globale).

Configuration du tenant (locataire) Office 365 pour utiliser Azure AD

L’utilisation du connecteur Graph API nécessite plusieurs étapes. La première exigence est d’activer Azure AD Management à partir de la console d’administration Office 365.

Pour commencer, ouvrez l’administrateur de votre tenant Office 365. Faites défiler vers le bas du volet de navigation et ouvrez Centres d’administration. Sélectionnez Azure AD.

Menu d’administration Office 365

Remarque: si votre tenant n’a pas encore été configuré pour utiliser la console de gestion Azure AD, vous suivrez une série d’étapes pour l’initialiser pour la première utilisation.

Une fois la console de gestion Azure AD lancée, vous devriez voir votre tenant répertorié.

Cliquez sur le nom du tenant pour l’ouvrir.

Maintenant, cliquez sur le menu des applications (1), choisissez AJOUTER cercle rouge (2) en bas pour ajouter une nouvelle application.

À l’heure actuelle, itrezzo n’a pas d’application dans la galerie. Sélectionnez « Ajouter une application que mon organisation développe » comme application on-premise.

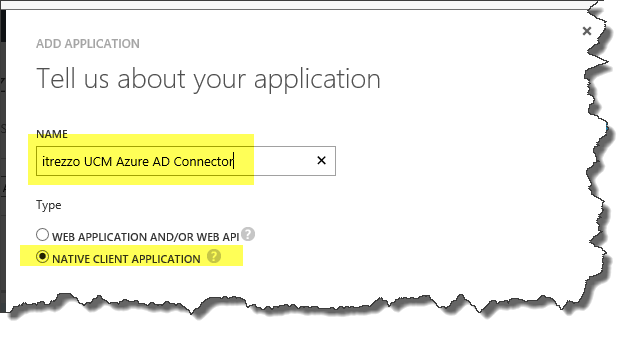

Un nom suggéré est indiqué ci-dessous. Saisissez le nom de l’application et choisissez Application Native.

Je suggère de définir l’URL de redirection de l’application sur l’URL interne de votre serveur itrezzo UCM (itrezzo UCM server). Ce paramètre n’affectera pas les performances de l’application, mais lors d’un examen futur des applications Azure UCM, il documentera l’emplacement de l’application on-premise.

Vous verrez le message suivant à la fin. Cliquez sur le menu CONFIGURER comme indiqué par la flèche rouge.

Les propriétés de l’application « itrezzo UCM azure AD Connector » s’ouvriront. Il y a deux choses à faire sur cette page :

- Copier l’ID CLIENT dans le presse-papiers.

- Configurer les droits d’accès Active Directory pour cette application.

Après avoir copier l’ID Client dans le Presse-papiers, ouvrez-le et collez-le dans le Bloc-notes. Vous en aurez besoin lors de la configuration de l’application on-premise.

Faites défiler vers le bas de la page où se trouve « autorisations d’accès à d’autres applications » (1).

Définissez les Autorisations déléguées comme indiqué (2) afin que l’application itrezzo UCM puisse « Lire les données du répertoire », « Activer l’authentification unique » et « Accéder au répertoire de votre organisation ».

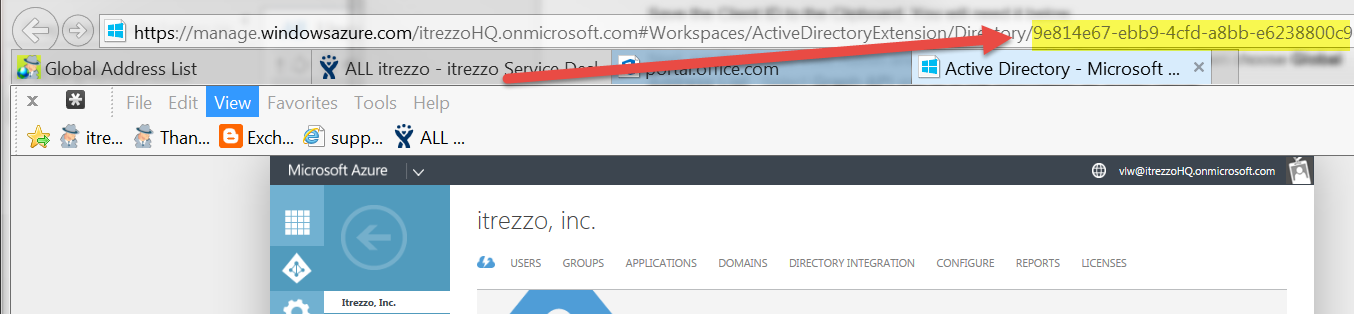

Comment obtenir l’ID du tenant à partir de l’URL de la console de gestion Azure

Il est probable que vous ayez besoin d’une information supplémentaire lorsque vous configurerez l’application on-premise. Cette information est appelée l’ID du tenant.

A mon avis. le moyen le plus simple pour obtenir l’ID du tenant est à partir de la fin de l’URL lorsque vous gérez Azure AD. Il y a un code hexadécimal à 32 chiffres après le mot-clé Répertoire (Directory). Copiez-le puis collez-le dans le Bloc-notes pour une utilisation ultérieure.

Remarque: lorsque vous configurez l’accès à l’API Graph, vous devrez utiliser les informations de connexion d’un administrateur de tenant.

Je suggère également de lire l’article complémentaire intitulé: Synchroniser la GAL Office 365 avec Outlook.